SOC (Security Operations Center)

SOC (Security Operations Center), Centro de monitorización de los eventos de seguridad de una infraestructura. Utilizamos las últimas técnicas de Inteligencia Artificial y de Big Data para analizar los diferentes eventos que se producen en su sistema, correlarlos, y actuar para mitigarlos.

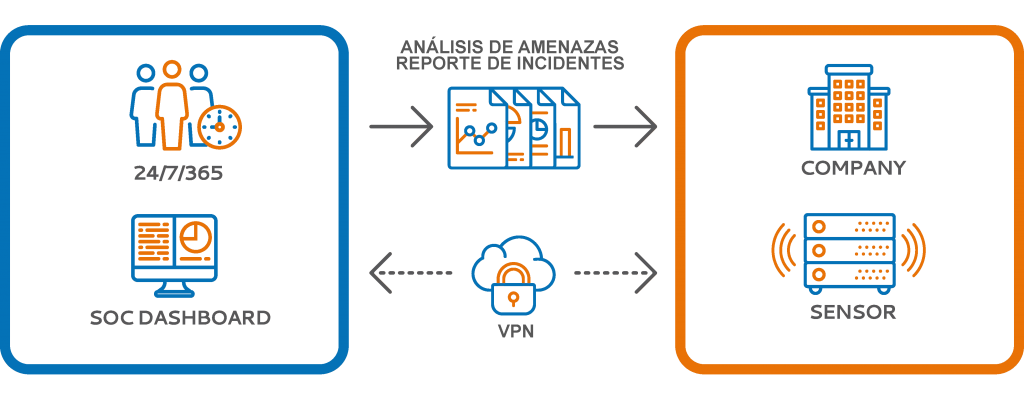

Con nuestra Solución SOC tendrá centralizada toda su Seguridad en un único cerebro, capaz de procesar y actuar 24 horas al día, 7 días a la semana y 365 días al año. Controlado por técnicos especialistas, con amplia experiencia en la administración de estas complejas herramientas. Es vital en situaciones de emergencia, contar con personal experto y cualificado, para que tomen las decisiones oportunas.

Actualmente nos encontramos con dos tipos de organizaciones, las que han sufrido ciberataque y las que todavía no saben que han sufrido un ciberataque.

La diferencia entre estos tipos de organizaciones está en la antelación con la que una empresa puede detectarlo y la efectividad con la que puede responder. Nuestro SOC (Security Operations Center) proporciona la información necesaria para que las organizaciones detecten eficazmente brechas de seguridad y las mitiguen posteriormente. Aunque eliminar las amenazas a las que nos enfrentamos es un objetivo imposible, reducir el tiempo de respuesta y contenerlas es alcanzable. Si nos centramos en responder y contener las amenazas, podemos definir un Centro de Operaciones de Seguridad como: “los procesos utilizados para detectar brechas de seguridad y coordinar la respuesta adecuada.”

A diferencia de lo que sucede en el mundo físico, a los ciberdelincuentes les es muy fácil conseguir información nuestra, y programar ataques automatizados que estén 24 horas al día y 365 días al año trabajando para causarnos un perjuicio. A esto se une la gran cantidad de vulnerabilidades que son publicadas cada día, unido a la dependencia de determinadas versiones, hace que sea un trabajo muy complejo y con la necesidad de un amplio seguimiento.

Nuestro sistema SOC (Security Operations Center) se basa en una red de sensores que desplegamos en su red corporativa. Éstos irán comunicando todo lo que sucede en su red a tiempo real. Disponemos de un amplio espectro de sensores: en Firewall, Routers, Endpoints, IDS/IPS, NAS, relojes de fichaje, etc., lo que dota al sistema de un gran volumen de información.

Somos conocedores de la gran evolución que la industria del malware impone a sus diseños, creando un escenario donde cada vez son más difíciles de detectar, implican, y cada vez más virales y dañinos para las organizaciones afectadas. Sólo en el primer trimestre de 2025 se han detectado más del doble de ciberataques que en todo el año 2023.

Nos enfrentamos, por lo tanto, con un rival tremendamente exigente, y que tiene una gran capacidad de evolución y también una capacidad económica muy superior a los presupuestos de las empresas en seguridad.

El establecimiento de un Centro de Operaciones de Seguridad (SOC) es un paso necesario para que una organización sea capaz de detectar y contener con eficacia una brecha de seguridad.

Para ello es imprescindible que el SOC disponga del máximo número de datos posibles de la infraestructura que monitoriza, por ello, se despliegan una serie de sondas de tráfico y de agentes de monitorización, que permiten centralizar todos los eventos (logs) en un único equipo, vía tráfico cifrado, donde los datos serán correlacionados y analizados para localizar patrones de tráfico malicioso.

Principales funcionalidades:

- ALERTAS POR PATRONES DE CONDUCTA

Todo el tráfico recibido por los dispositivos de la empresa es comparado con patrones de conducta extraídos de trazas de tráfico malicioso. Este tráfico malicioso lo obtenemos por dos vías, la primera es propia, a través de nuestra red de HoneyPots, y la segunda vía es la adquisición a través de la inteligencia compartida de diferentes servicios a los que estamos suscritos.

- INTELIGENCIA ARTIFICIAL

Al disponer de patrones de conducta de tráfico malicioso, somos capaces de relacionar diferentes eventos y predecir los futuros ataques. Esta anticipación es crucial en casos de ciberataque.

- SOAR (Active Response)

Generamos playbooks que ejecutan una serie de acciones predeterminadas al detectar ciertos comportamientos. Esta respuesta activa nos permite mitigar el riesgo directamente si necesidad de intervención posterior.

- ALERTING Y TICKETING

El sistema integra un sistema de alertas que genera un ticket por cada caso, para que el especialista lo analice con detalle.

- MONITORIZACIÓN PASIVA DE RED

Al monitorizar pasivamente la red, se enumeran los hosts de tráfico y los paquetes de software instalados, identificando los puertos y los protocolos usados, y por tanto la posibilidad de hacer un análisis continuo del tráfico, así como de detectar vulnerabilidades de forma temprana.

- SANDBOXING

Aquellos elementos sospechosos se envían a nuestro SandBox donde serán analizados de forma dinámica. En caso de que se devuelva etiquetado como malicioso, se bloqueará su ejecución y generará las alertas correspondientes.

- DETECCIÓN DE VULNERABILIDADES A TIEMPO REAL

La conexión directa a feeds oficiales, unida al inventario elaborado en la monitorización pasiva, hace que cualquier vulnerabilidad que aplique a uno de los servicios inventariados, sea notificada de forma inmediata.

- BÚSQUEDA DE LEAKS EN DARKNETS

Todo el conjunto de IPs, dominios, emails, nombres y datos relacionados directamente con la organización se registran en nuestra red de bots que los buscará en los distintos leaks de las DarkNets.

- INTELIGENCIA COMPARTIDA Y HONEYPOTS

Los logs recibidos son enriquecidos con información externa sobre reputación de IPs, RBLs, blacklist de tráfico malicioso, nodos de salida de la red TOR, y por datos recopilados por nuestra red de HoneyPots. Estos HoneyPots simulan ser equipos en producción como los de cualquier cliente, pero el único objetivo que tienen es ser atacados, para recopilar información sobre vectores de ataque, técnicas, puertos, IPs, etc.

- CUADROS DE CONTROL DE CUMPLIMIENTO NORMATIVO

Elaboración de dashboards especializados para el control del cumplimiento legal (Reglamento general de Protección de Datos, PCI DSS, etc) y de seguridad de la información (ISO 27001, Esquema Nacional de Seguridad, NIST, etc)